| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 에버온

- thread

- flask

- 전기차충전기

- 파이썬

- 디자인패턴

- 홈어시스턴트

- OCPP

- 안드로이드

- lambda

- 급속충전기

- homeassistant

- 전기차충전

- raspberry

- 라즈베리파이

- everon

- STM32

- YMODEM

- 보안

- 충전기

- 서버리스

- 전기차

- IOT Core

- Android

- AWS

- 펌웨어

- esp8266

- 플라스크

- 완속충전기

- dynamodb

- Today

- Total

Louie NRT Story

[Hacking] IDA: Reverse Engineering Tool 본문

1. 테스트 환경 만들기

1) Visual Studio 를 다운로드함

- https://visualstudio.microsoft.com/ko/downloads/

다운로드 | IDE, Code & Team Foundation Server | Visual Studio

Visual Studio Community, Professional 및 Enterprise를 다운로드하세요. 지금 무료로 Visual Studio Code 또는 Team Foundation Server를 체험해 보세요.

visualstudio.microsoft.com

2) IDA 프로그램을 다운로드함

- https://www.hex-rays.com/products/ida/support/download.shtml

IDA Support: Download Center

IDA Support: Download Center Evaluation & Freeware versions of IDA SDK & Utilities (Some downloads require a password which can be found in the latest IDA download email) IDA SDK 7.4: develop processor modules, loaders and extensions - extended with the so

www.hex-rays.com

2. 예제 프로그램 만들기

1) Visual Studio를 이용하여 .exe 파일을 만듬(이미지는 visual studio 2010 express 이지만 실제는 2019로 함)

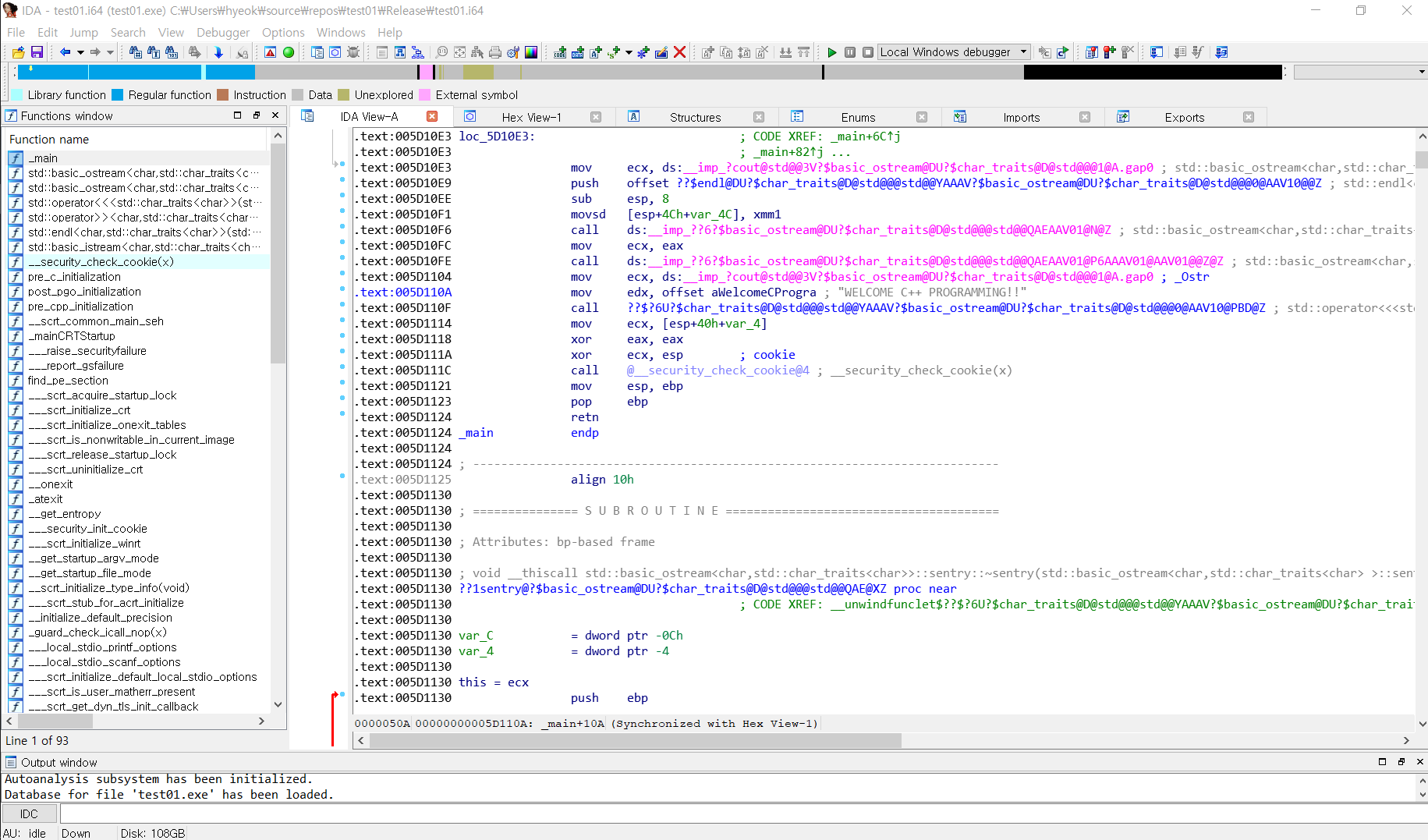

3. IDA 프로그램 실행

1) 위에서 만든 ".exe" 파일 열기

2) Text 파일 찾기

- 프로그램 만들때 넣었던 코드 안에 넣었던 "Welcome" 이라는 Text를 검색함

3) 찾은 위치에 BreakPoint 설정

- 찾은 결과 text를 Double Click 하면 아래와 같이 해당 위치로 이동하게 됨

- "Space bar" 를 누르면 Block Diagram에서 IDA View로 이동하게됨

- 해당 위치에서 우클릭을 통해 BreakPoint를 걸수 있음

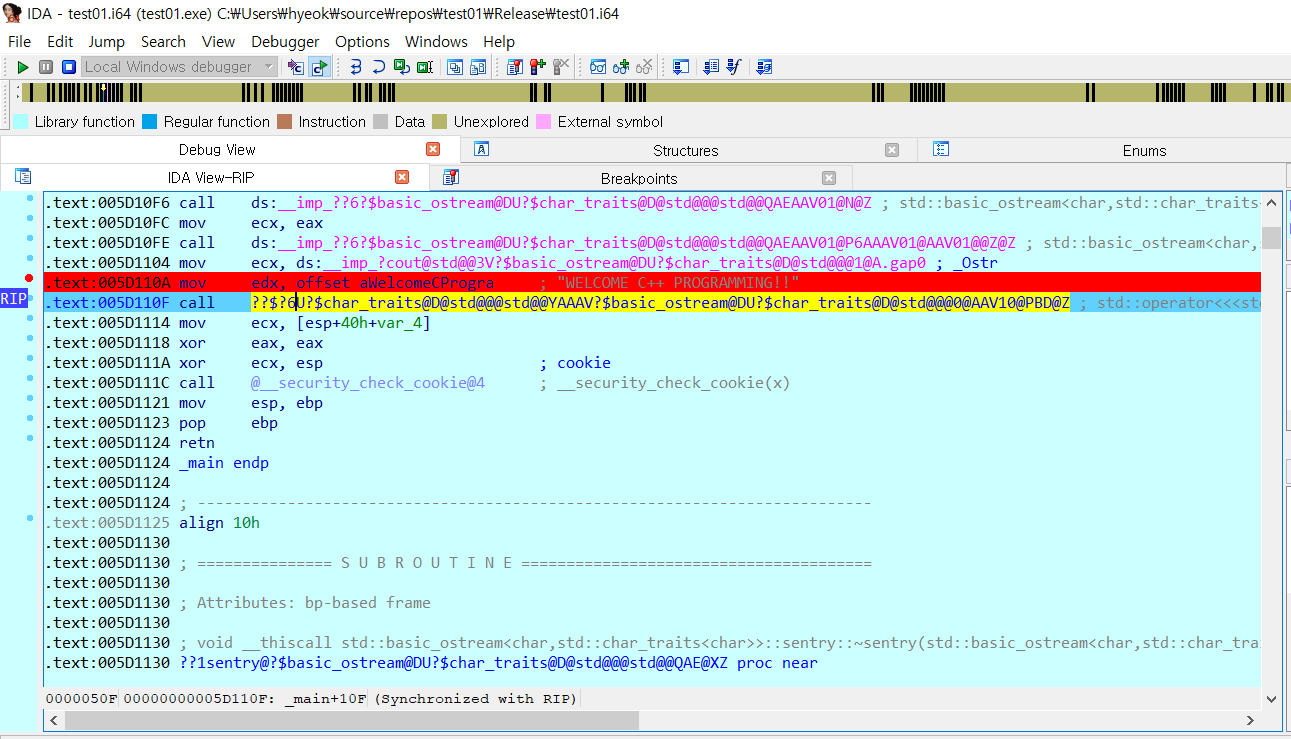

4) 디버깅

- 상단 디버깅 버튼 클릭

- 디버깅을 하며 코드를 분석 할 수 있음

- 기본적으로 Assemble 언어를 할 수 있어야함

'에너지' 카테고리의 다른 글

| [Hacking] OLLYDbg: Reverse Engineering Tool (0) | 2019.11.15 |

|---|---|

| [Hacking] Ghidra: Reverse Engineering Tool (0) | 2019.11.15 |

| [Raspberry Pi] Hidden mouse point on screen (0) | 2019.11.06 |

| [Raspberry Pi] LXPanel(taskbar) (0) | 2019.11.06 |

| [Raspberry Pi] Back light (0) | 2019.11.06 |